Cybersécurité : classification des données en entreprise

- Dernière mise à jour le

- 4 min de lecture

- Dites-nous ce que vous en pensez en commentaire

La classification des données est un processus permettant de catégoriser les informations, afin de comprendre les risques liés et les gérer par la suite. Il est impossible de maintenir un contrôle correct si l’entreprise ignore quelles données elle possède, où sont-elles hébergées et leurs degrés de sensibilité. Il faut s’assurer alors d’un niveau de protection adéquat.

Dans plusieurs failles de sécurité majeures produites durant les deux dernières années, les attaquants ont pu accéder à des données sensibles stockées sur les mêmes serveurs, avec le même niveau d’accès. D’où la nécessité, pour les entreprises, de savoir comment classifier les données selon leurs degrés d’importance et de sensibilité.

Dans cet article, nous allons expliquer comment les données doivent être classifiées et présentées en entreprise.

Quels sont les étapes pour classer les données au sein d'une entreprise ?

Il existe trois étapes clés pour classifier les données. Ces étapes peuvent être personnalisées selon le besoin de chaque entreprise en termes de protection des données.

Étape 1 : mettre en place une politique de classification des données.

Il est important pour chaque entreprise de définir une politique simple et lisible pour tous les employés, incluant les éléments suivants :

- l’impact du processus de la classification des données sur le flux de travail;

- les catégories dans lesquelles les données seront classées;

- la distribution des rôles et des responsabilités d’accès aux données sensibles.

Étape 2 : catégoriser les données

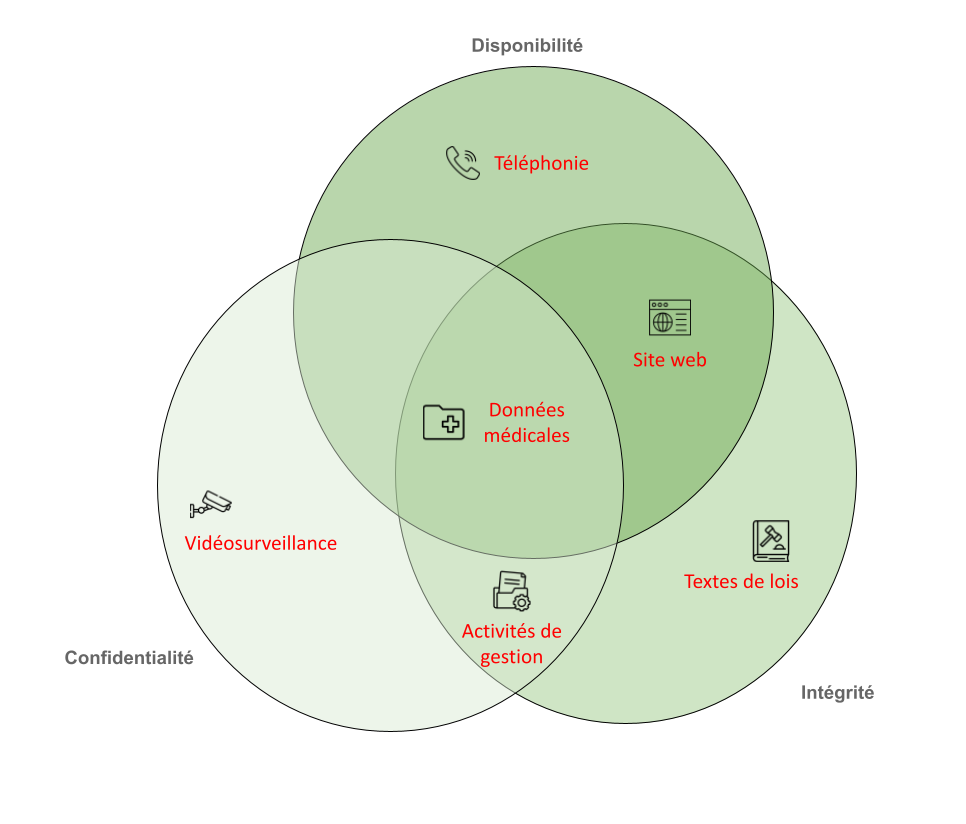

Pour répartir les données, il faut les identifier selon trois niveaux : disponibilité, intégrité et confidentialité.

Étape 3 : Visualiser les résultats

Pour ce faire, les entreprises peuvent utiliser le diagramme de Venn pour visualiser les différentes intersections entre les données.

Quels sont les critères de classification ou critères "DIC" ?

Les critères qu’on va expliquer, ci-dessous, présentent les piliers de la sécurité informatique face aux menaces et cyberattaques actuelles.

Disponibilité : le système doit rester accessible, sans interruption, durant les horaires d’utilisation. Il faut garantir l’accès aux données stockées dans le temps de réponse attendu.

Intégrité : la donnée doit être celle qu’attend le demandeur, et ne doit pas être falsifiée d’une manière hasardeuse, malveillante et illicite. Elle doit être reçue complètement et correctement.

Confidentialité : la donnée ne doit être accessible qu’aux personnes autorisées. Tout accès indésirable doit être bloqué et empêché. Ce critère exige aussi que celui qui reçoit la donnée ne puisse pas la transmettre à d’autres, sans l’accord du propriétaire.

Étude de cas : pour illustrer le concept, prenons comme exemple les données médicales des patients.

Disponibilité : est-il important d’avoir accès aux données médicales à tout moment ? En effet, les personnes concernées doivent avoir la possibilité d’enrichir ou de consulter le dossier médical 24h/24h et 7j/7j. Les dossiers doivent être accessibles et sauvegardés sur des serveurs sécurisés.

Intégrité : à quel point est-il important que la donnée soit correcte et complète ? Les données médicales de chaque patient doivent être reçues complètes et correctes chez le médecin pour donner le bon diagnostic et le traitement adapté. Une information erronée dans le dossier pourrait avoir des conséquences graves pour le patient.

Confidentialité : est-il important que la donnée soit confidentielle ? Effectivement, les données médicales sont très sensibles et à caractère personnel. Donc, elles sont soumises à des textes de loi (RGPD) afin de garantir la vie privée des patients, de même que le secret professionnel.

Seules les personnes autorisées ont des droits d’accès aux consultations, modifications ou suppressions.

Diagramme de Venn : comment visualiser les données classifiées ?

Pour rendre le travail plus efficace, on utilise le diagramme de Venn pour présenter les données classifiées en termes de disponibilité, d’intégrité et de confidentialité ainsi que les relations d’intersection entre eux.

Le diagramme de Venn utilise des cercles entrecroisés pour illustrer les relations logiques entre deux ensembles d’éléments ou plus. Il joue un rôle d’organisation visuelle. Dans notre cas, il est utilisé pour présenter les données classifiées entrecroisées d’une façon claire.

Diagramme de Venn

Conclusion

La donnée est devenue l’or noir du XXIe siècle. Les questions ne sont plus : pourquoi la donnée est exposée ? Comment la protéger contre la fuite ou l’exfiltration ? Mais plutôt, savoir comment la sécuriser afin de limiter les impacts en cas de fuite.

YPSI en tant qu’Expert Cyber, labellisé par l’AFNOR sur la plateforme cybermalveillance.gouv.fr, accompagne les entreprises du territoire à faire face aux enjeux de cybersécurité. Nous mettons l’accent sur le fait que la cybersécurité n’est pas de l’informatique, mais l’affaire de chaque employé, qu’importe son poste.

Nous proposons des formations de sensibilisation cybersécurité pour fonction d’une entreprise et actions de curation après une cyberattaque. N’hésitez pas à nous contacter pour être bien accompagné.

Partagez cet article :